Setelah menulis tugas ini, saya baru tahu bahwa ada dua soal dalam tugas tersebut. Soal yang kedua memang tidak disebutkan saat kuliah, yakni memantau serangan dari port scanning yang dilakukan dengan menggunakan program nmap. Tujuannya adalah untuk melihat pola “serangan” port scanning yang dilakukan oleh nmap, apakah dia melakukan scanning dengan menguji port secara berurutan. Baiklah, mari kita kerjakan ![]()

Berhubung saya belum pernah ngulik nmap, saya bertanya pada seorang senior, kemudian dia menyarankan saya untuk menginstal Zenmap, aplikasi nmap versi GUI. Tampilannya tidak menarik >.< dan sama seperti Wireshark, untuk dapat menjalankan semua fungsi, kita harus masuk sebagai root dulu.

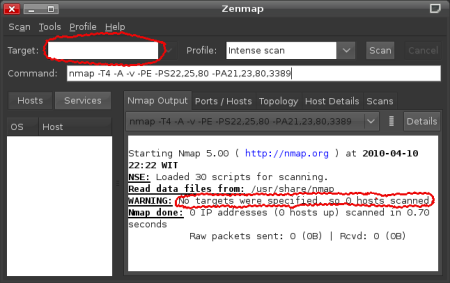

Tampilan Zenmap jika tombol Scan diklik dengan nilai default tanpa pengisian Target

‘Moral’ dari gambar di atas adalah inti dari penggunaan Zenmap sebenarnya hanya memasukkan alamat IP yang menjadi target mata-mata kita. Setelah mengisi IP, langkah-langkah selanjutnya tergantung kebutuhan Anda. Cara penulisannya seperti IP apa adanya, contoh: 192.168.1.1. Jika ingin memantau banyak komputer dalam satu jaringan, tuliskan dengan tanda strip, contoh: 192.168.1.1 – 254. Sebagai percobaan pertama, saya pilih Profile dafault, yaitu Intense scan dengan IP target adalah komputer server di asrama saya

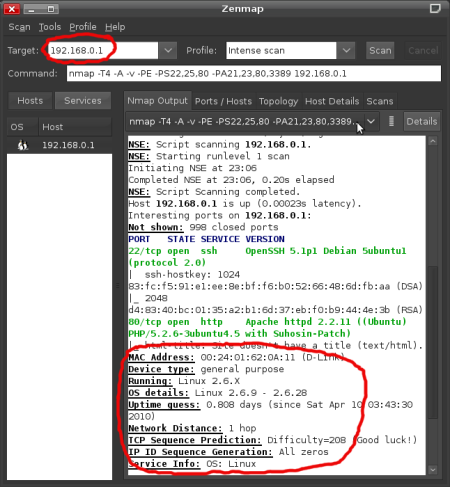

Berikut hasilnya…

Kode-kode antah berantah pada field Command menunjukkan perintah Scan yang kita lakukan, tapi dalam versi command line-nya. Pada contoh kasus di atas, Intense Scan terhadap alamat 192.168.0.1 dinyatakan dengan nmap -T4 -A -v -PE -PS22,25,80 -PA21,23,80,3389 192.168.0.1 oleh nmap. Konon artinya seperti ini:

-T4 untuk traceroute, formasi T dan angka 4 adalah suatu kode yang membuat eksekusi lebih cepat (entahlah aturan kodenya seperti apa), -T4 memperbaiki -T Aggresive

-A untuk mendeteksi sistem operasi (OS)

-v untuk menaikkan level verbositas, kalo mau naikin lagi tinggal tambah v, contoh: -vv

-PE menandakan ICMP echo request yang default (karena tidak ada parameter setelahnya)

-PS22,25,80 menunjukkan port UDP yang di-scan: 22,25,80

-PA21,23,80,3389 menunjukkan bahwa TCP ACK untuk port-port yang spesifik (21=FTP, 23=telnet, 80=HTTP, dan 3389=remote desktop) aktif

Nah lho, pertanyaan di soal belum terjawab ya

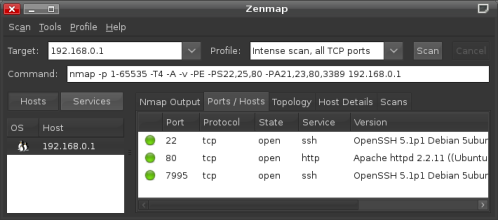

Awalnya saya mengira port yang dimaksud yang ditunjukkan tab Ports/Hosts berikut…

Urut sih, tapi kok cuma dua ya, kurang meyakinkan  . Akhirnya saya coba opsi lain yang mendeteksi TCP Port. Percobaan kedua jadi seperti ini…

. Akhirnya saya coba opsi lain yang mendeteksi TCP Port. Percobaan kedua jadi seperti ini…

Aduh, sama aja, cuma nambah satu ![]()

Dari hasil percobaan di atas, dapat disimpulkan bahwa hasilnya nmap melihat pola serangan secara berurutan.

Baca lebih lengkap tentang nmap/Zenmap di http://nmap.org

00.42

00.42

shinichi kudo

shinichi kudo

0 komentar:

Posting Komentar